El truco secreto para descubrir si alguien entró a tu cuenta de WhatsApp

Diferentes funcionalidades permiten detectar accesos no autorizados en la plataforma de mensajería; estos recursos resultan esenciales ante el aumento de delitos informáticos que vulneran la privacidad

4 minutos de lectura'

4 minutos de lectura'

La empresa de ciberseguridad Keepnet reportó un incremento en las técnicas de suplantación de identidad que afectan a los usuarios de la plataforma WhatsApp. El informe técnico describe métodos de intrusión digital como el robo de códigos y el uso de programas espía para capturar datos sensibles en los teléfonos móviles. La aplicación de la firma Meta permite la verificación de los accesos activos para evitar la pérdida de control de los perfiles personales.

El truco secreto para descubrir si alguien entró a tu cuenta de WhatsApp

El usuario debe acceder al apartado de “dispositivos vinculados” para observar el historial de sesiones activas en computadoras o navegadores web. Esta sección, disponible en el menú de ajustes o configuración, detalla el sistema operativo y la última hora de conexión de cada equipo con acceso a los chats.

La presencia de un teléfono, una tableta o una computadora desconocida confirma una intrusión externa. La herramienta facilita el cierre inmediato de estas sesiones desde el dispositivo principal para restablecer el control exclusivo de la cuenta personal de WhatsApp.

La plataforma Keepnet indicó que las técnicas de hackeo más comunes en WhatsApp son métodos que engañan a las víctimas para obtener sus datos de forma ilegal. El uso del phishing mediante códigos QR, denominado quishing, encabeza la lista de amenazas actuales.

Los atacantes persuaden a las personas para que escaneen imágenes que redirigen a sitios web infectados. Una vez en el sitio, los delincuentes obtienen las credenciales necesarias para suplantar la identidad digital del afectado sin dejar rastros evidentes de la maniobra.

Qué tipos de ciberataques amenazan la seguridad de los usuarios

El intercambio de SIM constituye un riesgo significativo para la privacidad de las comunicaciones telefónicas. Los delincuentes asumen identidades falsas ante los proveedores de servicios de telecomunicaciones. El objetivo reside en convencer a las operadoras de que emitan una nueva tarjeta con el número de la víctima.

El éxito de esta acción permite que los intrusos instalen la aplicación en un nuevo equipo y tomen posesión de la cuenta original de forma total. Los ataques de secuestro de sesión ocurren con frecuencia en entornos con redes Wi-Fi públicas y sin cifrado de seguridad. Estos espacios facilitan la intercepción de datos por parte de terceros.

El empleo de software malicioso representa una amenaza constante para los dispositivos móviles. El keylogging utiliza programas espía que capturan cada pulsación en el teclado del teléfono. Esta técnica recopila información sensible como claves bancarias, contraseñas y mensajes privados sin que el titular lo note.

Las infecciones de spyware suelen ocultarse en aplicaciones que parecen inofensivas. Según los informes de seguridad de la consultora, “el spyware, a menudo oculto en aplicaciones aparentemente inofensivas o que se hacen pasar por WhatsApp, puede robar los contactos, chats e incluso tomar el control de la cámara y del micrófono”.

Cuáles son las señales que indican un acceso no autorizado

La aplicación de Meta carece de sistemas de alerta automática para todos los casos de ingreso externo. El titular del servicio debe prestar atención a cambios inusuales en su perfil personal.

Las modificaciones en la foto de perfil o en la información de contacto sin el consentimiento del usuario refuerzan la sospecha de una intrusión. La lista de dispositivos vinculados dentro del menú de ajustes ofrece la prueba definitiva del hackeo.

El titular debe eliminar cualquier equipo que no reconozca para interrumpir el acceso de los atacantes de manera instantánea. El cambio inmediato del número de PIN después de cerrar estas sesiones previene nuevos ingresos no deseados.

Este contenido fue producido por un equipo de LA NACION con la asistencia de la IA.

Otras noticias de Audiencia

Falta de custodia. Habló el juez que fue amenazado de muerte por un grupo de 20 delincuentes que copó un tribunal: “Tenían armas blancas”

Fuerte recorte. Qué pasó en Washington Post: esto es lo que se sabe sobre la ola de despidos

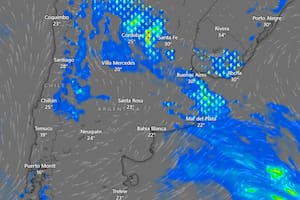

Llegó el agua. Clima en Buenos Aires, en vivo: calor en aumento, inestable y lluvias este jueves, 5 de febrero

1

1Las principales señales para identificar un hackeo de tu computadora: cómo proteger tus datos

2

2Google permitirá importar tus conversaciones de ChatGPT para mudarte a Gemini

3

3Contra los deepfakes y el sesgo de género, la IA feminista se abre camino en América latina

4

4Cómo activar el “modo reposera verde” de WhatsApp